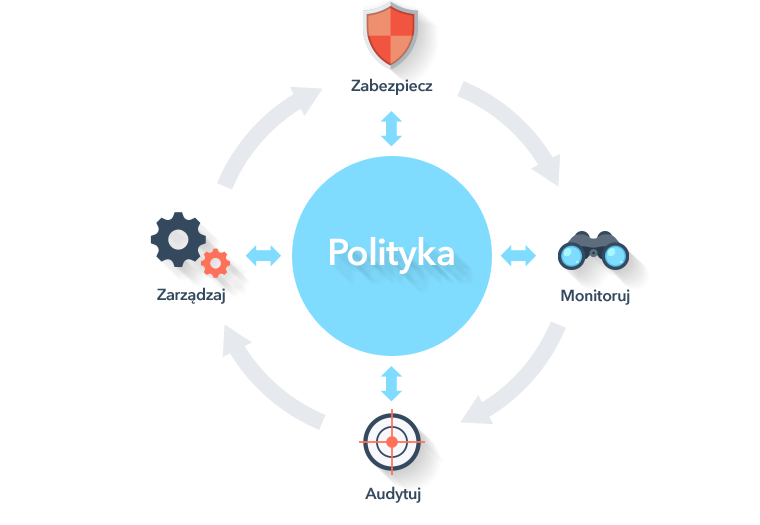

Zarządzanie bezpieczeństwem informacji

Audyty bezpieczeństwa

Weryfikacja funkcjonowania rozwiązań technicznych i organizacyjnych mających zapewnić bezpieczeństwo komunikacji, danych, systemów i urządzeń teleinformatycznych

Zaprojektowanie i budowa nawet najbardziej wyrafinowanych rozwiązań mających na celu ochronę danych nie zapewni bezpieczeństwa informatycznego organizacji na oczekiwanym poziomie, jeśli rozwiązania te nie będą prawidłowo wdrożone i przestrzegane.

Istotnym działaniem na rzecz ochrony interesów organizacji jest więc weryfikacja funkcjonowania zarówno wykorzystanych rozwiązań technicznych, jak i przyjętych rozwiązań organizacyjnych mających zapewnić bezpieczeństwo komunikacji, danych, systemów i urządzeń teleinformatycznych.

Audyty bezpieczeństwa różnią się obszarem funkcjonowania organizacji poddawanym analizie oraz stosowanymi narzędziami i metodami. Niezależnie od rodzaju audytu, w wyniku jego przeprowadzenia, zamawiający otrzymuje ustandaryzowaną, obiektywną informację dotyczącą stanu faktycznego stwierdzonego w organizacji.

Oferta DECSOFT S.A. obejmuje przeprowadzenie:

- Audytu zgodności.

Audyt obejmuje kontrolę spójności oraz zgodności z przepisami prawa wewnętrznych regulacji dotyczących bezpieczeństwa, a także weryfikację poziomu przestrzegania tych regulacji.

Zakres audytu:

- Sprawdzenie, w jakim stopniu pracownicy przestrzegają istniejących w firmie regulacji dotyczących bezpieczeństwa informacji (testy z wykorzystaniem metod socjotechnicznych).

- Weryfikacja dokumentacji bezpieczeństwa (polityka bezpieczeństwa wraz z dokumentami szczegółowymi i procedurami) pod kątem aktualności, kompletności oraz poprawności merytorycznej, a także zgodności z obowiązującym prawem i standardami.

- Przeprowadzenie weryfikacji zgodności Systemu Zarządzania Bezpieczeństwem Informacji (SZBI) z wymogami prawa oraz wewnętrzną dokumentacją bezpieczeństwa.

- Audytu przetwarzania danych osobowych.

Audyt obejmuje sprawdzenie aktualnego stanu przetwarzania danych osobowych w organizacji zarówno pod kątem zagadnień technicznych, jak i organizacyjnych. Audyt weryfikuje spełnienie wymagań opisanych w Rozporządzeniu MSWiA z dnia 29 kwietnia 2004 r. „w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych” (Dz.U. 2004 nr 100 poz. 1024).

Zakres audytu:

- Przegląd i analiza dokumentacji, w tym analiza dokumentacji polityk bezpieczeństwa i procedur udostępnionych w trakcie wywiadów, pod kątem zgodności z wymaganiami (w zakresie jak wyżej) Rozporządzenia, ze szczególnym uwzględnieniem zagadnień IT (wywiady z pracownikami odpowiedzialnymi za poszczególne obszary określone w politykach bezpieczeństwa.

- Weryfikacja zgodności systemów z wymaganiami Rozporządzenia (w zakresie jak wyżej), ze szczególnym uwzględnieniem zagadnień IT.

- Weryfikacja przestrzegania procedur bezpieczeństwa przez pracowników (wywiady z wybranymi pracownikami realizującymi postanowienia polityk bezpieczeństwa).

- Audytu bezpieczeństwa.

Celem audytu jest wykrycie faktycznych oraz potencjalnych luk i błędów w oprogramowaniu, konfiguracji urządzeń informatycznych, portalach i aplikacjach webowych, które mogą być wykorzystane do naruszenia bezpieczeństwa przetwarzanych informacji, a także bezpieczeństwa firmy lub jej klientów. Przeprowadzenie audytu na etapie wytwarzania i przekazywania do użytkowania systemów teleinformatycznych pozwala dostarczać odbiorcom rozwiązania gwarantujące osiągnięcie wymaganego poziomu bezpieczeństwa w fazie użytkowania.

Zakres audytu:

- Przeprowadzenie testów penetracyjnych i analizy konfiguracji systemów IT.

- Przeprowadzenie testów bezpieczeństwa aplikacji / systemów IT.

- Audytu dopuszczającego.

Audyt obejmuje sprawdzenie Firmy-Podwykonawcy pod kątem spełniania wymagań stawianych przez Zleceniodawcę odnośnie bezpieczeństwa przetwarzania danych Zleceniodawcy w siedzibie i systemach teleinformatycznych Podwykonawcy. Efektem audytu jest rekomendacja pozytywna lub lista niedociągnięć, których usunięcie jest niezbędne do zachowania wymaganego poziomu bezpieczeństwa.

Zakres audytu:

- Weryfikacja stanu zabezpieczeń pod kątem bezpieczeństwa przechowywania i przetwarzania powierzonych danych chronionych.

- Elementy analizy ryzyka.

- Weryfikacja, czy Podwykonawca spełnia wszystkie zalecenia i standardy wymagane przez Zleceniodawcę.

- Audytu funkcjonowania systemów bezpieczeństwa.

Audyt obejmuje funkcjonowanie następujących systemów bezpieczeństwa:

- System antywirusowy.

- System antyspamowy.

- System DLP (Data Leak Prevention/Data Loss Prevention).

- System Proxy.

- System Firewall.

- System backupowy.

- System zasilania awaryjnego.

Zakres audytu:

- Kompleksowa analiza skuteczności działania.

- Analizę procedur utrzymaniowych i monitorowania systemów bezpieczeństwa.

- Weryfikacja poprawności konfiguracji systemów bezpieczeństwa.

- Weryfikacja lub opracowanie wskaźników efektywności.

- Audytu stanu zasobów IT.

Celem audytu jest inwentaryzacja faktycznego stanu zasobów IT oraz procedur i mechanizmów funkcjonowania działu IT. Efektem przeprowadzenia audytu jest szczegółowy opis, szczególnie przydatny menedżerom, którzy obejmują w zarządzanie dział IT. Dzięki audytowi stanu zasobów, menedżerowie są w stanie szybko rozpoznać stan istniejący i bez zbędnej zwłoki podejmować odpowiednie działania zarządcze.

Zakres audytu:

- Opracowanie zestawienia zasobów kadrowych z przyporządkowaniem do systemów.

- Opracowanie zestawienia dokumentacji regulującej pracę IT i bezpieczeństwo teleinformatyczne.

- Opracowanie zestawienia posiadanych licencji na oprogramowanie.

- Opracowanie zestawienia posiadanego sprzętu komputerowego (stacje robocze, drukarki, serwery, urządzenia sieciowe).

- Opracowanie zestawienia obowiązujących umów IT.

- Opracowanie zestawienia oprogramowania systemowego / narzędziowego.

- Opracowanie zestawienia oprogramowania zainstalowanego na stacjach roboczych.

- Opracowanie zestawienia aplikacji.

- Weryfikacja zarządzania incydentami, problemami.

- Weryfikacja zarządzania zmianą (w zakresie sprzętu i / lub aplikacji).

- Weryfikacja zarządzania pojemnością.

- Weryfikacja zarządzania siecią LAN, WAN, stykiem z Internetem.

- Weryfikacja kompletności i skuteczności procedur operacyjnych IT.